量子密钥分发(英语:quantum key distribution,简称QKD),是利用量子力学特性来保证通信安全性。它使通信的双方能够产生并分享一个随机的、安全的密钥,来加密和解密消息。

介绍量子密钥分发(英语:quantum key distribution,简称QKD),是利用量子力学特性来保证通信安全性。它使通信的双方能够产生并分享一个随机的、安全的密钥,来加密和解密消息。

量子密钥分发的一个最重要的,也是最独特的性质是:如果有第三方试图窃听密码,则通信的双方便会察觉。这种性质基于量子力学的基本原理:任何对量子系统的测量都会对系统产生干扰。第三方试图窃听密码,必须用某种方式测量它,而这些测量就会带来可察觉的异常。通过量子叠加态或量子纠缠态来传输信息,通信系统便可以检测是否存在窃听。当窃听低于一定标准,一个有安全保障的密钥就可以产生了。

量子密钥分发的安全性基于量子力学的基本原理,而传统密码学是基于某些数学算法的计算复杂度。传统密码学无法察觉窃听,也就无法保证密钥的安全性。

量子密钥分发只用于产生和分发密钥,并没有传输任何实质的消息。密钥可用于某些加密算法来加密消息,加密过的消息可以在标准信道中传输。跟量子密钥分发最常见的相关算法就是一次性密码本,如果使用保密而随机的密钥,这种算法是具可证明的安全性。再实际的运用上,量子密钥分发常常被拿来与对称密钥加密的加密方式,像是高级加密标准这类算法一同使用。也有量子密钥分发的案例,使在完美单一光子来源和侦测器的假设之下所做的比较,这并不容易实现。1

量子密钥交换量子通信中,消息编码为量子状态,或称量子比特,与此相对,经典通信中,消息编码为比特。通常,光子被用来制备量子状态。量子密码学利用量子状态的特性来确保安全性。量子密钥分发有不同的实现方法,但根据所利用量子状态特性的不同,可以分为几类。

基于制备和测量:与经典物理不同,测量是量子力学不可分区的组成部分。一般来讲,测量一个未知的量子状态会以某种形式改变该量子的状态。这被称为量子的不确定性,它的一些基本结论有维尔纳·海森堡的不确定性原理,信息干扰理论和不可克隆原理。这些性质可以被利用来检测通信过程中的任何窃听(窃听必然需要测量),更重要的是,能够计算被截获消息的数量。

基于纠缠态:两个或更多的量子状态能够创建某种联系,使得他们无论距离多远依然要被看做是一个整体的量子状态,而不是独立的个体。这被称为量子纠缠。他们之间的联系是,比如,对其中一个量子的测量会影响其他量子。如果纠缠的量子对被通信的双方分别持有,任何对消息的拦截会改变整个系统,使第三方的存在(以及他截获消息的数量)被检测到。

协议BB84协议查理斯·贝内特(Charles Bennett)与吉勒·布拉萨(Gilles Brassard)于1984年发表的论文中提到的量子密码分发协议,后来被称为BB84协议。BB84协议是最早描述如何利用光子的偏振态来传输消息的。发送者(通常称为Alice)和接收者(通常称为Bob)用量子信道来传输量子态。如果用光子作为量子态载体,对应的量子信道可以是光纤。另外他们还需要一条公共经典信道,比如无线电或因特网。公共信道的安全性不需考虑,BB84协议在设计时已考虑到了两种信道都被第三方(通常称为Eve)窃听的可能。2

B92协议贝内特在1992发表的论文中描述的量子密码分发协议,被称作B92协议。B92协议中只使用两种量子状态。Alice发送状态|↑>和|↗>。Bob接受状态后选择基"+"或"×"测量。Bob测量得到的结果如果是|→>,可以肯定Alice发送的状态是|↗>,得到结果|↖>可以肯定接受到的状态是|↑>。但如果Bob的测量结果是|↑>或|↗>,则不能肯定接收到的状态是什么。

之后Bob告诉Alice他对哪些状态得到了确定的结果,哪些状态他不能肯定,而不告诉Alice他选择了什么样的基测量。而后用那些得到了确定结果的基来编码,把"+"编为"0",把"×"编为"1",并把这串比特作为密钥。

这个协议有个弱点,只有无损耗的信道才能保证这个协议的安全性。否则,Eve可以把那些无法得到确定结果的状态截获然后重新制备可以得到确定结果的状态再发出去。

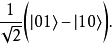

E91协议阿图尔·艾克特(Artur Eckert)于1991年发表的E91协议应用了量子纠缠科技。在这方法里,Alice和Bob分别接收到EPR对中的一个:

|Ψ> =

之后双方都大量的随机选择基去测量,之后用贝尔不等式验证测量结果,来判断是否有人窃听。

信息协调与隐私增强密钥分发完成之后的要做两个步骤是信息协调与隐私增强。

信息协调(Information Reconciliation):是密钥纠错(Error Correction)的一种方式,可保证Alice和Bob共同拥有的密钥的一致性。这个过程在公共信道中完成,由于可能被Eve窃听,所以要保证关于密钥本身的信息公布的越少越好。由信道噪声或第三方窃听而导致的密钥出错的部分会被删除,信息协调后的密钥将更短。

隐私增强(Privacy Amplification):是减少或去除Eve窃听到的部分密钥信息的一种方法。这部分密钥信息可能是在传输密钥时被窃听的,也可能是后来通过公共信道做信息协调时被获取的。隐私增强利用Alice和Bob手中的密钥,生成一个新的、更短的密钥,这样Eve关于这个新密钥便知之甚少了。

本词条内容贡献者为:

王沛 - 副教授、副研究员 - 中国科学院工程热物理研究所

扫码下载APP

扫码下载APP

科普中国APP

科普中国APP

科普中国

科普中国

科普中国

科普中国