简介

现在网络上有众多的安全工具可以实现扫描一个范围的端口和IP地址。不过,一个入侵监测系统(IDS)一般将能够捕获这种明显的扫描行为,然后它可以通过阻挡源IP地址来实现关闭这个扫描,或者自动向安全管理员告警:一个针对开放端口进行的大范围快速扫描产生了多条日志条目!

但是,多数认真的攻击者一般不会通过执行这种扫描来暴露自己的意图。相反,他们将会放慢速度,使用半连接(half-connection)尝试来找出你的可用资源。

不幸的是,尽管这种慢速的攻击方法非常耗时,它实现起来却不困难,更重要的是我们很难防范它。这就是为什么你需要了解这种类型攻击活动的原因,所谓知己知彼百战不殆,首先你需要让自己熟悉攻击者使用的工具,并且要了解这种慢速扫描实现起来是多么简单。

攻击工具在网络上有几种免费的端口扫描器可供任何人使用,让我们看一下其中最为流行的四个:

NmapNmap(Network Mapper,网络映射器)安全扫描器目前已经升级到了第四版。这个软件工具提供了广泛的端口扫描技术,旨在快速扫描大小规模的网络,进行网络探查和安全检查。这个具有多种功能的工具能够确定网络上有什么主机,这些主机提供什么服务,正在使用的是什么类型的数据包过滤器和防火墙。这个工具还能够远程识别一台机器的操作系统。这个工具软件支持大多数Unix和Windows平台,还支持Mac OS X和若干种掌上设备。

这个软件有命令行和图形用户界面两种模式,不熟悉命令提示符的用户也可以轻松使用。

另外,Nmap是一种人们喜爱的黑客工具。它可以被黑客利用来对目标机器或目标网络进行端口扫描,以发现可以利用的漏洞信息。例如,一台Windows计算机能够使用数百个端口与其它的机器进行通信,每一个端口都是攻击者进入你的网络的潜在的途径。

在电影《黑客帝国2:重装上阵》中使用了这个软件的功能,此外,美国总统布什视察国家安全局的照片上也出现了这个软件。

X-SCAN相信很多人入门的扫描工具就是这个了,功能很多。端口,弱口令,漏洞,基本上包含了所有可以扫描的功能。很多高手的测评都是X-SCAN扫描的最为准确了,还有一款国产的扫描器,那就是流光,虽然功能也很强大但是感觉用起来没有X-SCAN顺手,这里就不讲了。关于X-SCAN,自带的说明已经很详细了,这里就简单的演示下,后面会用到,支持图形界面和dos界面的操作。我们就先讲下图形界面下的使用。刚才我们已经扫到开了135端口的主机,现在我们扫弱口令。

可以填IP地址,也可以把扫好的结果以记事本的方式添加进去,效果一样

扫描范围选好了就要选扫描选项了,可以看到这里可以选择的模块很多,线程也可以自己设置

我们就要默认的了,扫描完以后会自动出现一个页面,全部选择默认,其他功能大家可以自己试试,好我们开始,扫描之前它会先测试主机是否在线,我们可以看到漏洞信息这里已经发现漏洞了,然后就自动生成一个页面,也就是扫描报告,是我们2000的虚拟机。

ScanPort端口扫描工具ScanPort是一个小巧的网络端口扫描工具,并且是绿色版不用安装即可使用,打开后默认会帮你填好超始IP及端口号,结束IP可以自已根据需求填写好,然后扫描即可,作为国产软件来说表现相对不错。

如果要扫192.168.100.1-254的话,在起始ip填192.168.100.1,结束ip填192.168.100.254,Scanport,可以扫192.0.0.0/8的大网段,当然这个软件也有缺点,如果设置线程数很多,超时很短,可能会突然间卡死,内存占用90%以上,在这危急关头,点一个暂停,所有危机都烟消云散。

推荐设置超时为2000,线程数为200,兼顾效率和性能,当然也可以自己尝试。

以下附上常用端口:

21:FTP

22:SSH

23:TELNET

53:DNS

80:WEB

135、445:局域网共享

1433:MSSQL

3306:MYSQL

3389:远程桌面

8080:可能是WEB

27017:MANGODB

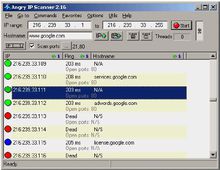

Angry IP ScannerAngry IP Scanner是一个相当小的IP扫描软件,不过虽然它的体积小,但功能确一点也不小,可以在最短的时间内扫描远端主机IP的运作状况,并且快速的将结果整理完回报给您知晓。Angry IP Scanner可以扫描的项目也不少,包括了远端主机的名称、目前开启的通信端口以及IP的运作状况等,让您可以完全掌握对方主机的运作状况。Angry IP Scanner可以允许您扫描的范围相当大,只要您不嫌花费的时间比较长,还可以从1.1.1.1一直扫到255.255.255.255,AngryIP Scanner会为您详实的去Ping每个IP,并且将状况回报给您。

UnicornscanUnicornscan是一款通过尝试连接用户系统(User-land)分布式TCP/IP堆栈获得信息和关联关系的端口扫描器。它试图为研究人员提供一种可以刺激TCP/IP设备和网络并度量反馈的超级接口。它主要功能包括带有所有TCP变种标记的异步无状态TCP扫描、异步无状态TCP标志捕获、通过分析反馈信息获取主动/被动远程操作系统、应用程序、组件信息。它和Scanrand一样都是另类扫描器。

netcat工具小巧玲珑,被誉为网络安全界的‘瑞士军刀’,相信很多人对它一定不陌生。它是一个简单但实用的工具,通过使用TCP或UDP协议的网络连接去读写数据。它被设计成一个稳定的后门工具,能够直接由其它程序和脚本轻松驱动。同时,它也是一个功能强大的网络调试和探测工具,能够建立你需要的几乎所有类型的网络连接。

慢速扫描实现过程现在,让我们以Netcat工具为例,来看一下攻击者如何躲开入侵检测系统来进行网络扫描。

以下是Netcat的命令的语法:1

nc [-options] hostname port[s] [ports]

Netcat提供了以下命令行参数可以被人们使用来悄悄的浏览一个网络:

·-i:端口扫描的延时间隔秒数

·-r:随机端口发现

·-v:显示连接详细信息

·-z:发送最小量数据来获得来自一个开放端口的回复

以下是使用这个工具扫描一个特定网络服务器的例子:

nc -v -z -r -i 31 123.321.123.321 20-443

这个命令告诉扫描工具完成以下任务:

1、扫描IP地址123.321.123.321。

2、扫描20到443的TCP端口。

3、对端口扫描随机化进行。

4、不回应开放端口。

5、每隔31秒进行一次扫描尝试。

6、记录信息日志到终端界面

尽管一个入侵检测系统可以记录这些扫描尝试,但是你认为它会标记这种类型的活动吗?我想可能不会,因为它们是随机的半尝试,而且在每次探测之间有比较大的延时。那么你应该如何来针对这种类型的扫描进行防御呢?

慢速扫描防护防护这种慢速扫描攻击有两种办法:购买昂贵的相关防护工具,或者肉眼来查看入侵检测系统日志。2如果预算不允许购买新工具的话,以下是在对日志进行详细审查时可以使用的技巧:

·找出持续进行的入侵扫描

·特别注意后面紧跟一个UDP尝试的TCP扫描情况

·如果看到在一段时间内重复进行的扫描尝试试图探测你的网络上的端口,跟踪并查证这个活动到它的源地址,然后在外层安全边界阻止它。

扫码下载APP

扫码下载APP

科普中国APP

科普中国APP

科普中国

科普中国

科普中国

科普中国