定义

主动攻击包括拒绝服务攻击(DoS)、分布式拒绝服务(DDos)、信息篡改、资源使用、欺骗、伪装、重放等攻击方法。

分类主动攻击包含对数据流的某些修改,或者生成一个假的数据流。它可分为五类:

伪装伪装是一个实体假装成另外一个实体。伪装攻击往往连同另一类主动攻击一起进行。假如,身份鉴别的序列被捕获,并在有效地身份鉴别发生时做出回答,有可能使具有很少特权的实体得到额外的特权,这样不具有这些特权的人获得了这些特权。

回答(重放)回答攻击包含数据单元的被动捕获,随之再重传这些数据,从而产生一个非授权的效果。

修改报文修改报文攻击意味着合法报文的某些部分已被修改,或者报文的延迟和重新排序,从而产生非授权的效果。

拒绝服务(DoS)DoS攻击是指利用合理的服务请求来占用过多的服务资源,从而使合法的用户得不到服务响应。这种攻击行为使网站服务器充斥大量要求回复的信息,消耗网络带宽或系统资源,导致网络或系统不胜负荷以至于瘫痪而停正提供正常的网络服务。1

拒绝服务攻击是阻止或禁止通信设施的正常使用和管理。这种攻击可能针对专门的目标(如安全审计服务),抑制所有报文直接送到目的站;也可能破坏整个网络,使网络不可用或网络超负荷,从而降低网络性能。

主动攻击和被动攻击具有相反的特性。被动攻击难以检测出来,然而有阻止其成功的方法。而主动攻击难以绝对地阻止,因为要做到这些,就要对所有通信设施、通路在任何时间进行完全的保护。因此,对主动攻击采取的方法,并从破坏中恢复。因此制止的效应也可能对防止破坏做出贡献。2

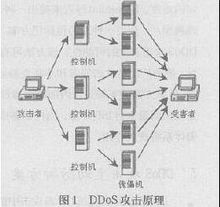

分布式拒绝服务(DDoS) 分布式拒绝服务(洪水攻击)是在传统的Dos攻击基础上产生的一类攻击方式,它使许多分布的主机同时攻击一个目标,从而使目标瘫痪等。一个比较完善的DDos攻击体系分为四大部分:黑客,控制傀儡机,攻击傀儡机,受害者。最重要的是第二,三部分,分别用于控制和实际发起攻击。对于第四部分的受害者来说,DDos的实际攻击包是从第三部分的攻击傀儡机上发起的,第二部分只发布控制命令而不参加实际的攻击。主动攻击难以预防,但却容易检测,所以重点是在于检测并从破坏中回复。2

分布式拒绝服务(洪水攻击)是在传统的Dos攻击基础上产生的一类攻击方式,它使许多分布的主机同时攻击一个目标,从而使目标瘫痪等。一个比较完善的DDos攻击体系分为四大部分:黑客,控制傀儡机,攻击傀儡机,受害者。最重要的是第二,三部分,分别用于控制和实际发起攻击。对于第四部分的受害者来说,DDos的实际攻击包是从第三部分的攻击傀儡机上发起的,第二部分只发布控制命令而不参加实际的攻击。主动攻击难以预防,但却容易检测,所以重点是在于检测并从破坏中回复。2

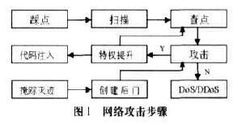

攻击手段网络攻击手段形式多样,将目前的网络主动攻击分为六大类进行研究:

探测型攻击:通过各种扫描技术快速准确地获取敌方网络的重要信息,代表性的攻击手段有端口扫描、服务漏洞扫描和操作系统漏洞扫描。

肢解型攻击:集中攻击敌方信息系统关键结点,如 FTP、WEB、DNS和E-Mail 服务器等,破坏敌方的信息集成,代表性的攻击手段有缓冲区溢出攻击和后门攻击。

病毒型攻击:通过在敌方网络安置可控的病毒或恶意代码,在必要的时候引爆病毒或恶意代码,使敌方控制中心瘫痪,代表性的攻击手段有恶意代码的开发和注入技术。

内置型攻击:深入敌方的网络内部,安置木马或者通过安装网络嗅探程序,源源不断地向我方提供敌方的信息情报,代表性的攻击手段有远程控制攻击和TCP劫持。

欺骗型攻击:通过传输虚假的信息欺骗敌方,使敌方指挥系统对收到的信息真假难辨,无法决策,或者做出错误决策,代表性的攻击手段有IP欺骗攻击。

阻塞型攻击:阻塞敌方信息流,使敌方网络无法进行正常传输,代表性的攻击手段有DoS攻击和DDoS攻击。3

主动攻击响应技术主动攻击响应就是在入侵检测系统检测到攻击后,系统根据攻击类型自动选择预定义的响应措施来阻断当前的攻击,防止后续攻击的发生,以及进行攻击取证和对攻击所造成的破坏进行恢复。当前实际应用的主动响应技术非常有限,主要有以下三种:

ICMP不可达响应ICMII,不可达响应就是在入侵检测系统检测到特定的攻击事件后,通过向被攻击主机或攻击源发送ICMP端口或目的不可达报文来阻断攻击。

TCP-RST响应TCP-RST响应也称阻断会话响应。在入侵检测系统检测到特定的攻击事件后,通过阻断攻击者和受害者之间的TCP,会话来阻断攻击。这种阻断会话机制是目前入侵检测系统中使用最多的主动响应机制。

防火墙联动响应防火墙联动响应就是当入侵检测系统检测到攻击事件后向防火墙发送规则用于阻断当前以及后续攻击。然而目前的防火墙联动响应还处于简单的基于地址的包过滤阶段,这种联动方式对采取了IP地址欺骗的攻击毫无作用。4

扫码下载APP

扫码下载APP

科普中国APP

科普中国APP

科普中国

科普中国

科普中国

科普中国