一、谶曰

大东:小白,记不记得我们之前说过的蠕虫病毒?

小白:记得记得,蠕虫病毒通过网络进行复制和传播,主要传染途径是通过网络和电子邮件对吧~

大东:记得不错嘛!不过随着社会的发展,不仅科技在进步,电脑病毒也在进步。今天给你讲的就是一个超级进阶版的蠕虫病毒!

小白:超级进阶版?光听这个就觉得好厉害啊!

大东:它的真名是Worm.Win32.Flame,简称为火焰病毒。

小白:东哥,快给我讲讲吧!我都有点迫不及待了。

二、Flame病毒

大东:Flame病毒的全名为Worm.Win32.Flame,于2012年5月被发现,它是一种后门程序和木马病毒,同时又具有蠕虫病毒的特点。只要其背后的操控者发出指令,它就能在网络、移动设备中进行自我复制。

小白:一旦电脑系统被感染,病毒将开始怎样的行动呢?

大东:包括监测网络流量、获取截屏画面、记录音频对话、截获键盘输入等。被感染系统中所有的数据都能通过链接传到病毒指定的服务器,让操控者一目了然。

小白:完全被监控了。

大东:Flame病毒是一种高度复杂的恶意程序,常被用作网络武器并已经攻击了多个国家。

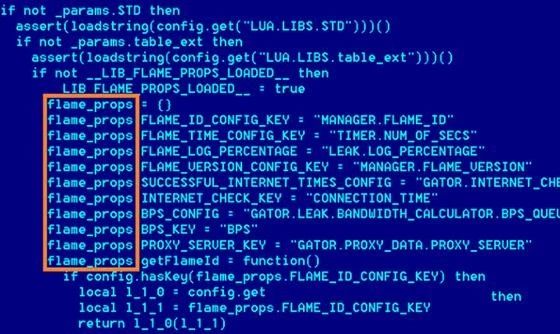

卡巴斯基截获的Flame病毒

小白:Flame病毒有哪些传播途径呢?

大东:物理接触,像另一种工业病毒Stuxnet使用的一个非著名的LNK漏洞,在Flame的代码中也被发现了。一些人会携带USB插入受害用户的PC中。在Stuxnet刚被发现的时候这个LNK漏洞是一个未公布的0day,但是现在被修复了。目前为止,没有发现Flame使用任何0day漏洞。

小白:还有呢?

大东:远程感染,在这种情况可能是一个恶意链接或者通过邮件附件。如果Flame的作者们尝试远程将Flame病毒上传到用户PC中,可能会被类似Trustwave Secur Web Gateway等安全防护软件拦截下来,因为它没有一个合适的数字签名。

小白:Flame病毒的攻击目标有哪些呢?

大东:Flame病毒虽然是在2012年才被发现的,但很多专家认为它可能已经潜伏很久了,包括伊朗、以色列等许多国家的成千上万台电脑都已感染了这种病毒。而且这种病毒的攻击活动不具规律性,个人电脑、教育机构、各类民间组织和国家机关都曾被其光顾过。

小白:看来它是不挑攻击对象。

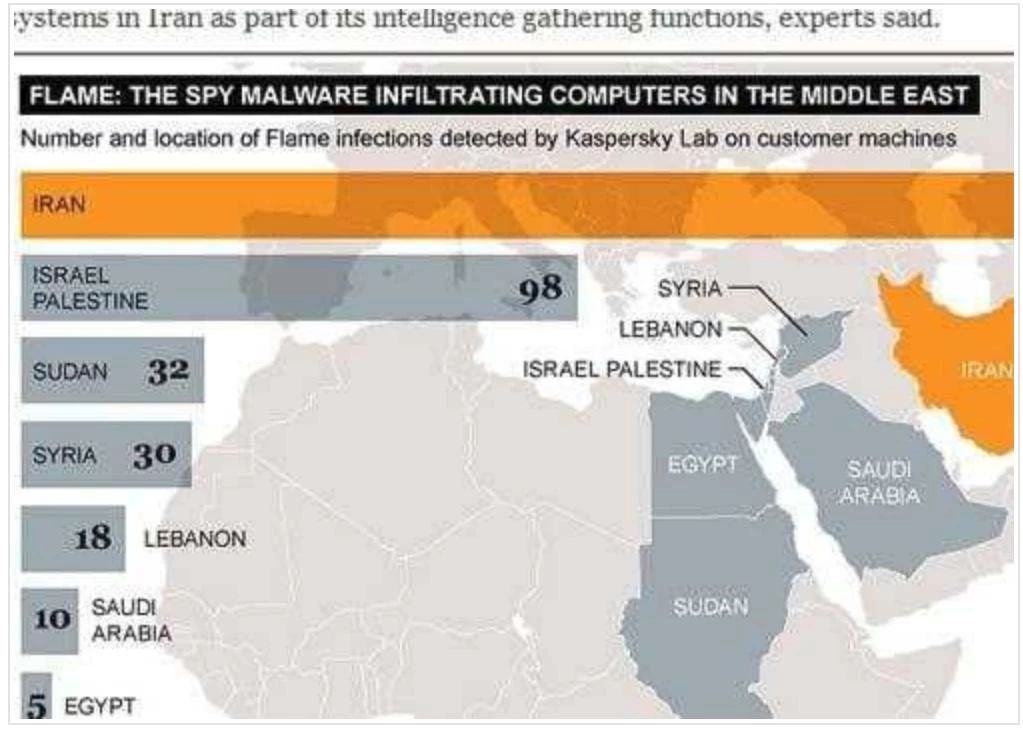

大东:Flame 病毒开始主要集中攻击中东地区,包括伊朗 189 例、以色列和巴勒斯坦 98 例,以及叙利亚、黎巴嫩、沙特等国家,目的为用于网络战争。

Flame病毒分布图

小白:没有硝烟的战争。

三、史上最危险的病毒

大东:Flame 被包括世界电信联盟等官方以及卡巴斯基等国际权威厂商认定为迄今为止最复杂、最危险、最致命的病毒威胁。

小白:Flame病毒这么厉害吗?值得被冠以“最复杂、最危险”“最厉害”甚至“设计最巧妙”“最隐密”“最致命”等众多称号?

大东:Flame 病毒用上了5种不同的加密算法,3种不同的压缩技术,和至少5种不同的文件格式,包括其专有的格式,并将它感染的系统信息以高度结构化的格式存储在SQLite等数据库中,病毒文件达到20MB之巨(代码打印出来的纸张长度达到2400米)。此外,还使用了游戏开发用的Lua脚本语言编写,使得结构更加复杂。

小白:真的是可谓“最复杂”。

大东:据悉Flame病毒出现的最早时间可追溯到2007年,并推测可能于2010年3月就被攻击者放出(攻击伊朗石油部门的商业情报),但由于其结构的复杂性和攻击目标具有选择性,安全软件一直未能发现它。目前一致看法是Flame病毒可能已经以某种形式活跃了长达5至8年的时间,甚至还可能更久,这种高潜伏性很是危险。此外,一旦完成搜集数据任务,这些病毒还可自行毁灭,这也是其能够长期潜伏的原因之一。

小白:还能自行毁灭,难怪不容易被察觉。

大东:一旦感染 Flame 病毒并激活组件后,它会运用包括键盘、屏幕、麦克风、移动存储设备、网络、WIFI、蓝牙、USB和系统进程在内的所有的可能的条件去收集信息,然后将用户浏览网页、通讯通话、账号密码以至键盘输入等纪录,甚至利用蓝牙功能窃取与被感染电脑相连的智能手机、平板电脑中的文件发送给远程操控病毒的服务器。此外,即便与服务器的联系被切断,攻击者依然可通过蓝牙信号对被感染计算机进行近距离控制。

小白:从功能角度是非常强大的,可以称之为偷盗技术全能,覆盖了用户使用电脑的所有输入输出的接口。

大东:没错。

四、防范措施

小白:这么强大的Flame病毒到底应该怎么防范呢?

大东:不用担心。杀毒软件给我们提供了 “超级火焰”专题的杀毒工具,只需轻轻点击,火焰病毒就消失的无影无踪啦!

小白:还有其他的方法吗?

大东:当然有。火焰病毒利用的是微软漏洞,所以及时安装官方提供的补丁也是十分重要的。

小白:那怎么看我是否已经感染了火焰病毒呢?

大东:首先搜索电脑中是否存在“~DEB93D.tmp”文件。如存在则有可能感染了Flame病毒。然后检查注册表“HKLM_SYSTEM\CurrentControlSet\Control\Lsa\ Authentication Packages”,如发现mssecmgr.ocx或authpack.ocx,则说明电脑已被感染。

小白:只要电脑里没有这些文件是不是就可以确定我的电脑没有被感染呢?

大东:检查以下目录是否存在。如存在则说明电脑已被感染:

C:\Program Files\CommonFiles\MicrosoftShared\MSSecurityMgr

C:\Program Files\Common Files\Microsoft Shared\MSAudio

C:\Program Files\Common Files\Microsoft Shared\MSAuthCtrl

C:\Program Files\Common Files\Microsoft Shared\MSAPackages

C:\Program Files\Common Files\Microsoft Shared\MSSndMix

小白:这回总该完事了吧!

大东:你这个急性子,还有最后一步没说呢!如果在 %windir%\system32\目录下发现以下任一文件,也能说明电脑可能被感染:mssecmgr.ocx、advnetcfg.ocx、msglu32.ocx、nteps32.ocx、soapr32.ocx、ccalc32.sys、boot32drv.sys

小白:总算完事了!不过,现在的病毒无孔不入,确实应该一步一步慢慢地检查上述的每一个文件夹是否存在,以防它的入侵。

大东:小白啊,你终于懂得这些道理了。

扫码下载APP

扫码下载APP

科普中国APP

科普中国APP

科普中国

科普中国

科普中国

科普中国