一、 谶曰

小白:诶?大东,生物病毒有传播很快的,那电脑病毒有快慢之分吗?

大东:当然有哦,给你举个例子吧!介绍传播最快的软件之一——Nimda。

小白:哦?这是什么病毒?

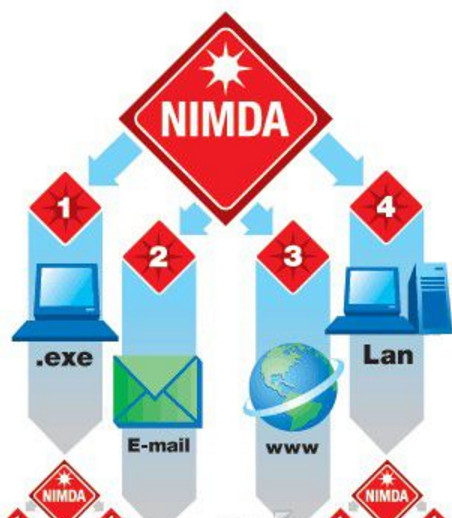

大东:尼姆达病毒(Nimda)是典型的蠕虫病毒,由JavaScript脚本语言编写,通过email、共享网络资源、IIS服务器、网页浏览等途径传播,修改本地驱动器上的.htm,.html和.asp文件。此病毒可以使IE和Outlook Express加载产生readme.eml病毒文件。

病毒警告(图片来自网络)

小白:哇,那它有多快呢?

大东:这种病毒于2001年9月18日上午9:08被发现,半小时之内就传遍了世界,传播范围和破坏程度大大超过前一段时间极度肆虐的“红色代码”病毒。

小白:那可真是十分可怕了。

二、话说事件

小白:为什么它会这么大规模地爆发啊?

大东:尼姆达通过互联网迅速传播,在当时是传播最快的病毒。尼姆达病毒的主要攻击目标是互联网服务器。尼姆达可以通过邮件等多种方式进行传播,这也是它能够迅速大规模爆发的原因。

小白:那它具体表现是什么呢?

大东:尼姆达病毒会在用户的操作系统中建立一个后门程序,使侵入者拥有当前登录账户的权限。尼姆达病毒的传播使得很多网络系统崩溃,服务器资源都被蠕虫占用。从这种角度来说,尼姆达实质上也是DDOS的一种。

尼姆达病毒(图片来自网络)

小白:大东,我还是没怎么明白,你给我再稍微介绍介绍这个病毒吧,比如它是怎么传播的呢?

大东:该病毒会通过email传播,当用户邮件的正文为空,似乎没有附件,实际上邮件中嵌入了病毒的执行代码,当用户用OUTLOOK、OUTLOOK EXPRESS(没有安装微软的补丁包的情况下)收邮件,在预览邮件时,病毒就已经不知不觉中执行了。

小白:那它是如何运作的呢?

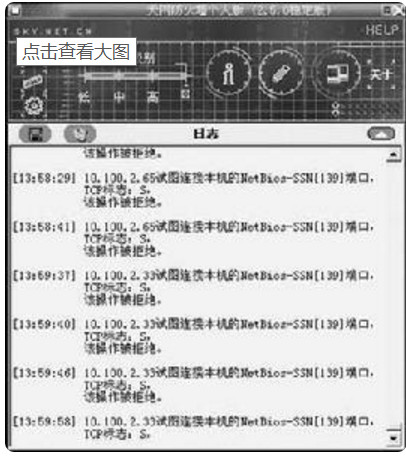

大东:在正常运行过程(加载,开端口,扫描弱口令,感染)中,病毒执行时会将自己复制到临时目录,再运行在临时目录中的副本。病毒还会在windows的system目录中生成load.exe文件,同时修改system.ini中的shell,从shell=explorer.exe改为explorer.exe load.exe -dontrunold,使病毒在下次系统启动时仍然被激活。

小白:哇……还有什么呢?

大东:还有就是在system目录下,病毒还会生成一个副本:riched20.dll。为了通过邮件将自己传播出去,病毒使用了MAPI函数读取用户的email并从中读取SMTP地址和email地址。另外,病毒运行时会利用ShellExcute执行系统中的一些命令,如NET.EXE、USER.EXE、SHARE.EXE等,将Guest用户添加到Guests、Administrators组(针对NT/2000/XP),并激活Guest用户,还将C盘根目录共享出来。

小白:听起来还是个很复杂的病毒呢!

三、大话始末

大东:看你这么感兴趣,我再给你讲讲它的感染方式吧!

小白:好啊好啊~

大东:Worms.Nimda运行时,会搜索本地硬盘中的HTM和HTML文件和EXCHANGE邮箱,从中找到email地址,并发送邮件;搜索网络共享资源,并将病毒邮件放入别人的共享目录中;利用CodeBlue病毒的方法,攻击随机的IP地址,如果是IIS服务器,并未安装补丁,就会感染该病毒。该蠕虫用它自己的SMTP服务器去发出邮件,同时用已经配置好的DNS获得一个mail服务器的地址。

小白:就是收到邮件才会被攻击咯?

大东:不止如此,Worms.Nimda运行时,会查找本地的HTM/ASP文件,将生成的带毒邮件放入这些文件中,并加入JavaScript脚本。这样,每当该网页被打开时,就自动打开该染毒的readme.eml。

病毒(图片来自网络)

小白:这可真是防不胜防哦!

大东:是的呢,该邮件通过网络共享,Windows的资源管理器中选中该文件,Windows将自动预览该文件,由于OutlookExpress漏洞,导致蠕虫自动运行,因此即使不打开文件,也会感染病毒。当病毒执行,它会在Windows目录下生成MMC.EXE文件,并将其属性改为系统、隐藏。

小白:然后也不会被发现?

大东:是啊,病毒会用自己覆盖SYSTEM目录下的Rlched20.DLL,Rlched20.DLL文件是Office套件运行的必备库,写字板等也要用到这个动态库,任何要使用这个动态库的程序启动,就会激活该病毒。病毒将自己复制到system目录下,并改名为load.exe,系统每次启动时,自动运行该病毒。病毒会以超级管理员的权限建立一个guest的访问帐号,以允许别人进入本地的系统。病毒改变Explorer的设置,这样就让它无法显示隐藏文件和已知文件的扩展名。

小白:天啊,还有哪些传播途径呢?

大东:首先它是感染文件,尼姆达病毒定位系统中exe文件,并将病毒代码置入原文件体内,从而达到对文件的感染,当用户执行这些文件的时候,病毒进行传播。其次是邮件乱发,尼姆达病毒利用MAPI从邮件的客户端及HTML文件中搜索邮件地址,然后将病毒发送给这些地址,这些邮件包含一个名为eadme.exe的附件,系统(NT及win9x未安装相应补丁)中该eadme.exe能够自动执行,从而感染系统。

小白:我知道,是不是还有网络蠕虫?

大东:真聪明,尼姆达病毒还会扫描internet,试图找到www(万维网)主机,找到服务器,病毒便会利用已知的系统漏洞来感染该服务器,发送成功,蠕虫将会随机修改该站点的web页,当用户浏览该站点时,便会感染。还剩下最后一种要不要猜猜叫什么名字?

小白:我猜不到哦……告诉我吧,大东!

大东:最后一种叫局域网,尼姆达病毒搜索本地网络的文件共享,文件服务器或终端客户机,安装一个名为riched20.dll的隐藏文件,到每一个包含doc和eml文件的目录中。当用户通过word、写字板、outlook打开doc或eml文档时,该应用程序将执行riched20.dll文件,从而进行感染。该病毒还可以感染远程的在服务器被启动的文件。

病毒(图片来自网络)

小白:那应该怎么删除呢?

大东:现在的杀毒软件已经完全预防啦。

小白:真不敢相信没有杀毒软件的时代怎么办?

大东:也有办法的哦,没有网络局域网的企业级用户,没有网络版的反病毒(杀毒软件),清除作操方法:热启动,结束此蠕虫病毒的进程。在系统的temp文件目录下删除病毒文件。使用无毒的riched20.dll(约100k)文件替换染毒的同名的riched20.dll文件(57344字节) 将系统目录下的load.exe文件(57344字节)彻底删除以及windows根目录下的mmc.exe文件。

小白:这样就可以了?

大东:还要在各逻辑盘的根目录下查找Admin.DLL文件,如果有Admin.DLL文件的话,删除这些病毒文件,并要查找文件名为Readme.eml的文件,也要删除它。如果用户使用的是Windows NT或Windows 2000的操作系统的计算机,那么要打开"控制面板",之后打开"用户和密码",将Administrator组中guest帐号删除。

小白:真是挺复杂的……

扫码下载APP

扫码下载APP

科普中国APP

科普中国APP

科普中国

科普中国

科普中国

科普中国