小白:大东,看《黑客帝国》里的Neo如何通过各种技巧和智慧,突破系统限制,真是太酷了!我们现实中也会遇到这样的情况吗?

大东:其实,《黑客帝国》中的很多情节对我们学习网络安全来说有着启发意义。比如里面的后门概念,现实中的网络攻击中也常常利用后门进行。

《黑客帝国》(图片来源:网络)

小白:大东,我一直听说后门攻击,但其实并不太清楚后门究竟是什么。

大东:好问题,小白。后门攻击,简单来说,就是攻击者在软件或系统中秘密植入一个功能,让他们可以绕过正常的认证过程,隐秘地访问系统或数据。

小白:那这和普通的病毒或者木马有什么区别呢?

大东:很多病毒或木马是直接破坏系统或者窃取信息。而后门更加隐蔽,它不一定直接造成伤害。攻击者通过后门,可以随时控制或访问受影响的系统,进行数据窃取、下发其他恶意软件或者监控用户行为,而用户和管理员很难察觉到这种非授权访问。

小白:似懂非懂,大东,你能举个具体的例子帮我理解吗?

大东:当然可以,其实刚好最近有个很典型的案例——就是关于xz压缩工具被植入后门的事件。

小白:哦,xz?我好像在哪里听过这个名字。对了,我们服务器上不是也用这个工具来进行文件的压缩和解压缩吗?

大东:没错,你记得很清楚。这次的安全事件其实挺严重的。一些版本的liblzma库被发现植入了后门,其影响范围广泛,给许多系统带来了潜在的安全风险。

小白:这听起来好像非常危险啊!那这个后门究竟是怎样的一回事呢?又是如何被人发现的?

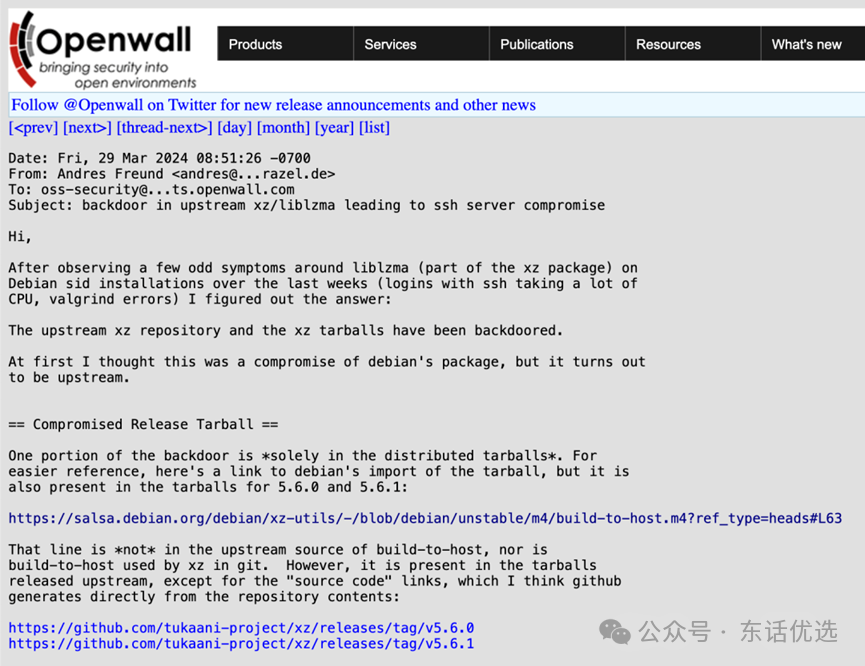

大东:一开始,服务器管理员们发现了一种不同寻常的现象:他们的服务器上的sshd进程突然开始消耗大量资源。这种异常现象引起了他们的警觉。经过一系列细致的系统审计和代码审查,他们将问题的源头锁定在了xz软件包上。

小白:那么,是有人故意在xz软件包里设置了后门吗?

大东:完全正确。安全专家通过深入的技术分析,发现了一个震惊人心的真相:攻击者不仅修改了Makefile,还巧妙地在configure脚本中注入了恶意代码。

后门攻击(图片来源:网络)

小白:这段恶意代码具体是怎么运作的呢?

大东:这个过程很狡猾。攻击者利用这种方式在软件的编译过程中引入了特定的恶意.o文件。更加隐秘的是,这个后门只在非常特定的条件下才会触发,这让它极难被标准的安全检测工具发现。

小白:你说的“特定条件”是什么呢?

大东:这个后门设计得极其精巧,只有在满足一系列具体条件时才会激活。例如,进程名必须是/usr/sbin/sshd,系统中不能设置调试环境变量,并且必须配置了LANG环境变量。只要这些条件得到满足,攻击者就能远程控制受影响的设备,进行一系列的恶意操作。

小白:好精妙的设计!这看起来绝对是一个故意引入的漏洞。

大东:确实如此。安全专家的进一步溯源分析揭示,这个后门的提交者已经在项目中潜伏了两年之久。这位提交者从2022年2月6日开始对项目做出贡献,最初仅通过merge request参与,但到了2022年12月,他终于获得了直接向仓库提交代码的权限。

小白:难以置信,潜藏得如此之深。那么,有哪些版本受到了影响呢?

大东:据目前所知,包含后门的版本主要是v5.6.0和v5.6.1。我们还不能完全确定之前的版本是否安全。目前的迹象显示,这位后门的作者似乎特意针对了Linux发行版。然而,liblzma的用途远不止于Linux。

小白:那么,还有哪些系统受到了影响呢?

大东:在macOS上,通过Homebrew安装xz包的用户也可能受到影响,目前流行的 iOS 越狱环境,大部分 tweak 包还是以 .deb 格式发行,比较新的版本就用到了 lzma 作为压缩。虽然目前还没有明确证据显示这些安装行为中存在恶意活动,但风险依然存在。

小白:看来影响范围真的很广泛啊!

大东:这是一起供应链投毒事件,攻击者通过上游开源项目投毒,最终随着项目集成影响Linux 发行版,包括 Fedora Linux 40/41 等操作系统已经确认受该问题影响。这个恶意后门已经被正式分配了编号CVE-2024-3094。

小白:相关组织是如何应对这个后门事件的呢?

大东:在这一后门问题被公开披露后,liblzma的开发团队联合多个安全组织迅速采取了紧急措施来应对这一安全威胁。首先,他们详细确认了受影响版本的具体范围,并迅速发布了一系列安全公告,目的是向广大用户传达这一严重的安全风险,确保信息的及时传递。

Openwall通告(图片来源:网络)

小白:用户面对这样的安全威胁,应当怎么办呢?是否有什么直接的解决方案?

大东:为了协助用户和系统管理员迅速识别和解决受影响的系统,安全社区动员起来,开发并提供了各种工具和详细的指南。其中,一个重要的工具是专门设计的检测脚本,该脚本能够帮助用户快速判断他们的系统是否遭受了这一后门的影响。

小白:我现在就去下载检测一下我们的系统是否存在后门。

大东:此外,为了彻底根除潜在的安全威胁,还提供了一份详尽的修复指南,指导用户如何步骤地安全更新他们的系统,从而消除这一后门。

小白:对于Linux发行版和macOS等其他组织来说,他们有采取哪些措施呢?

大东:面对这一安全危机,Linux发行版和macOS的维护团队也展现了极高的反应速度和责任感。他们密切跟踪事件的发展,并及时向用户提供了经过修补的xz软件包,以确保用户的系统能够得到及时的保护。

小白:都包括哪些内容呢?

大东:就拿Debian来说,尽管受影响的软件包主要影响到了Debian的测试、不稳定和实验性发行版,但他们仍迅速采取了行动,回退使用上游的安全代码,并且更新了软件包。Fedora也紧随其后,尤其是对于Rawhide用户和Fedora Linux 40 Beta用户,采取了具体的更新措施。

小白:那些linux镜像和虚拟机镜像有没有受到影响?

大东:确实,一些虚拟机镜像和在特定时间段创建的容器镜像被发现包含了受损的xz版本。一旦这一问题被确认,受影响的镜像立即从官方资源中移除,并且强烈建议用户下载最新版本以确保安全。

小白:这次应对措施真的很全面而且迅速啊!

大东:是的,而且许多大型企业也开始了自己基础设施的全面安全审计,希望能够提前发现并堵塞潜在的安全漏洞,避免此类事件再次发生。

小白:听你这么一分析,我对网络安全的重要性有了更深的认识。

大东:小白,那我来考考你。企业应该如何建立一个健全的安全防护体系呢?

小白:企业首先需要通过定期的安全审计和漏洞扫描来检测潜在的安全风险。除此之外,对员工进行安全意识培训也非常重要,确保他们能够识别和防范安全威胁。还要确保所有使用的软件都来源可靠,并且始终更新到最新版本来避免已知漏洞的利用。

大东:那对我们个人用户来说,又应该如何保护自己的网络安全呢?

小白:维持操作系统和软件的最新状态是基础,可以有效防护已知的安全漏洞。使用强密码和多因素认证等手段来增强账户安全,对于任何异常系统行为都要保持警惕。当遇到安全警告时,应该立即采取行动,遵循官方的更新和修复指引。

大东:嗯嗯小白,看来今天学习的内容你已经内化了。

小白:谢谢东哥夸奖,网络安全是一个持续变化的战场。我们需要不断学习、适应和更新自己的知识,以抵御那些不断演进的网络威胁。

大东:没错,小白,期待你的不断进步。

小白:谢谢你,东哥,又是收获满满的一天!

网络安全(图片来源:网络)

扫码下载APP

扫码下载APP

科普中国APP

科普中国APP

科普中国

科普中国

科普中国

科普中国